CXPLAY on Nostr: #AdGuard 的 urltransform 修饰符未来有可能会专门应对 ...

#AdGuard 的 urltransform 修饰符未来有可能会专门应对 "链接重定向中间页" 的情况专门出一个用于 URL decode 的增强选项.

就如这种情况:

<https://rd.cx.ms/?url=https%3A%2F%2Fuser%3Apassword%40sub.domain.tld%3A8080%2Fpath%2Fto%2F%3Fquery%3D114514%26key%3D2333%3Bvalue%3D9527%23anchor-location>;

真实的第一方链接直接被编码在第三方链接中, 这种类型的中间页一般被用来作出站链接分析.

在 HTML 的环境下有专门针对 <a> 标签 href 属性的 href-sanitizer 小脚本, 但脱离浏览器环境之后, 直接通过 HTTP 发送的中间页请求, 这种小脚本就无能为力了. urltransform 允许非同源重定向的很有可能就是为这种复杂情况的让步.

而至于为什么是 "让步", 因为允许过滤器进行非同源重定向的危险程度已经超过了过滤器的 "可信" 等级. 部分社区成员建议将这类过于危险的修饰符特性放进高级设置中.

就如这种情况:

<https://rd.cx.ms/?url=https%3A%2F%2Fuser%3Apassword%40sub.domain.tld%3A8080%2Fpath%2Fto%2F%3Fquery%3D114514%26key%3D2333%3Bvalue%3D9527%23anchor-location>;

真实的第一方链接直接被编码在第三方链接中, 这种类型的中间页一般被用来作出站链接分析.

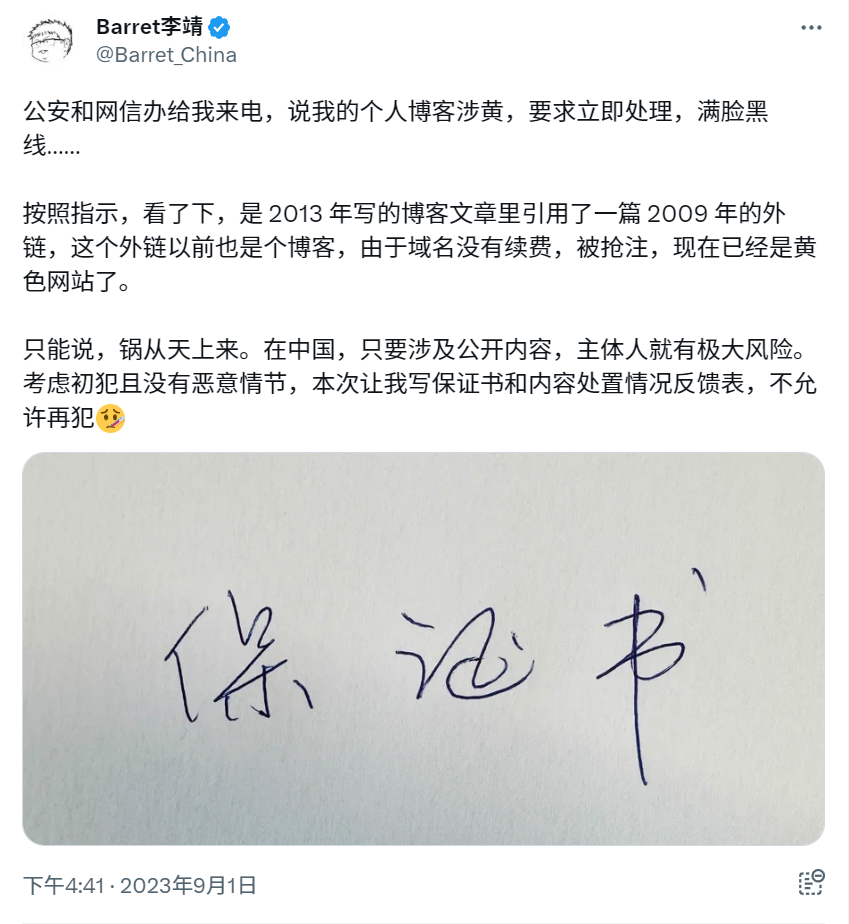

quoting nevent1q…hl3u一种内容创作上的 "供应链攻击". 在审查的前提下, 大多数第一方只能做到自保, 例外信任(黑名单), 有限信任(白名单). 对于第一方以及黑白名单之外的就只能通过重定向和中间页进行广泛捕获, 再通过分析流量热点来进行第一方审查.

https://twitter.com/Barret_China/status/1697530001921601719

在 HTML 的环境下有专门针对 <a> 标签 href 属性的 href-sanitizer 小脚本, 但脱离浏览器环境之后, 直接通过 HTTP 发送的中间页请求, 这种小脚本就无能为力了. urltransform 允许非同源重定向的很有可能就是为这种复杂情况的让步.

而至于为什么是 "让步", 因为允许过滤器进行非同源重定向的危险程度已经超过了过滤器的 "可信" 等级. 部分社区成员建议将这类过于危险的修饰符特性放进高级设置中.