kunark on Nostr: Imagine-se sentado diante de um computador pronto para visitar um site. Você abre um ...

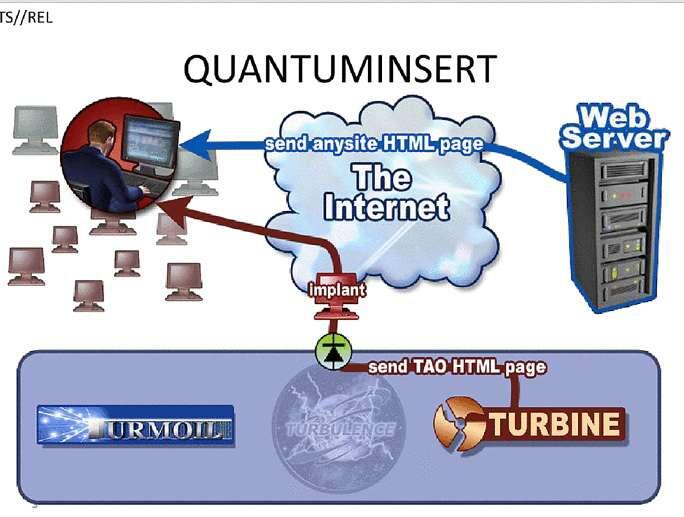

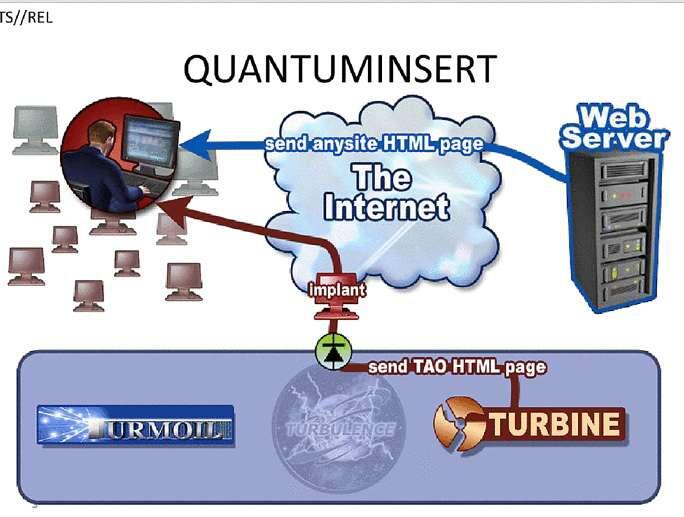

Imagine-se sentado diante de um computador pronto para visitar um site. Você abre um navegador da Web, digita uma URL e aperta o Enter. A URL é, na verdade, uma solicitação, e essa solicitação sai em busca de seu servidor de destino. Mas, em algum lugar no meio de suas viagens, antes que seu pedido chegue a esse servidor, ele terá de passar pelo #TURBULENCE, uma das armas mais poderosas da agência.

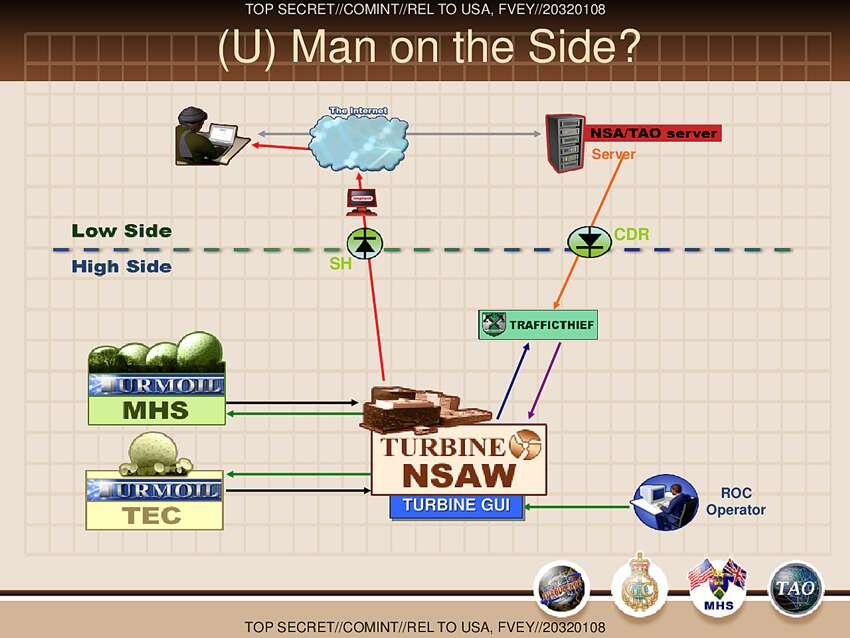

#TURMOIL, faz a coleta passiva, fazendo uma cópia dos dados que entrarem. A segunda, #TURBINE, é responsável pela coleta ativa - ou seja, por manipular ativamente os usuários.

Se o TURMOIL marcar seu tráfego como suspeito, ele o levará ao TURBINE, que desviará sua solicitação para os servidores da #NSA. Lá, algoritmos decidirão quais exploits - programas de malware - da agência usarão contra você.

Os exploits escolhidos serão mandados de volta ao TURBINE (por programas do pacote #QUANTUM, caso queira saber), que os injetará no canal de tráfego e entregará junto com o site que você solicitou. O resultado será que você obterá todo o conteúdo com toda a vigilância que não desejava, e tudo acontecerá em menos de que desejava,

686 milissegundos. Completamente sem seu conhecimento.

Uma vez que os exploits ficam armazenados em seu computador, a NSA poderá acessar não apenas seus metadados, mas também seus dados. Toda sua vida digital pertencerá a eles.

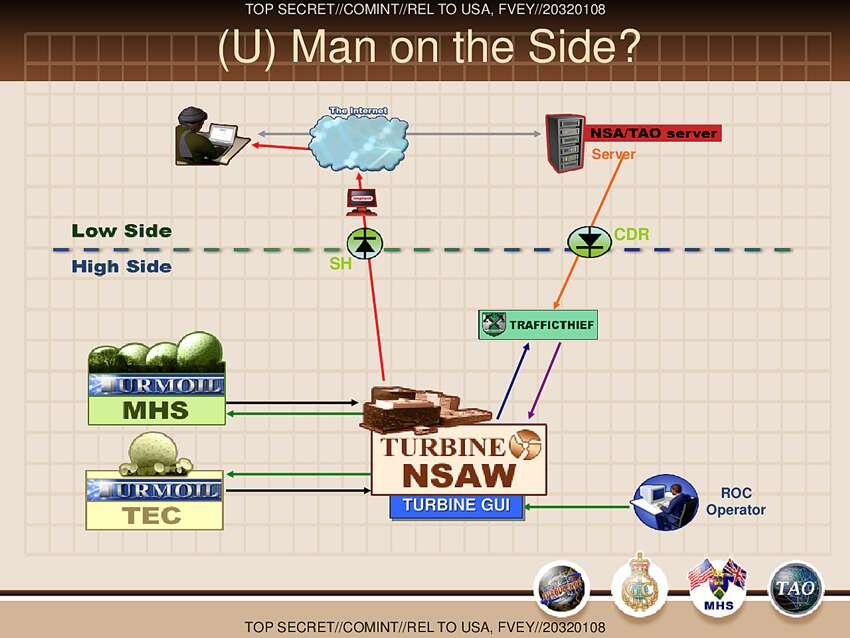

#TURMOIL, faz a coleta passiva, fazendo uma cópia dos dados que entrarem. A segunda, #TURBINE, é responsável pela coleta ativa - ou seja, por manipular ativamente os usuários.

Se o TURMOIL marcar seu tráfego como suspeito, ele o levará ao TURBINE, que desviará sua solicitação para os servidores da #NSA. Lá, algoritmos decidirão quais exploits - programas de malware - da agência usarão contra você.

Os exploits escolhidos serão mandados de volta ao TURBINE (por programas do pacote #QUANTUM, caso queira saber), que os injetará no canal de tráfego e entregará junto com o site que você solicitou. O resultado será que você obterá todo o conteúdo com toda a vigilância que não desejava, e tudo acontecerá em menos de que desejava,

686 milissegundos. Completamente sem seu conhecimento.

Uma vez que os exploits ficam armazenados em seu computador, a NSA poderá acessar não apenas seus metadados, mas também seus dados. Toda sua vida digital pertencerá a eles.