Alex Emidio on Nostr: ...

O SimpleXChat é uma plataforma de mensagens revolucionárias que redefinem a privacidade, sendo o primeiro mensageiro sem IDs de usuário. O aplicativo permite que os usuários se comuniquem com outras pessoas sem ter que fornecer identificadores de usuário, como números de telefone ou endereços de e-mail. é 100% privado e seguro, Por design, garantindo que suas mensagens nunca sejam rastreadas ou armazenadas. O SimpleXChat possui recursos como bate-papo em grupo, envio de arquivos e uma interface amigável para dispositivos móveis, desktop, CLI. O SimpleXChat é um dos aplicativos construídos sobre a plataforma SimpleX, que também serve como um exemplo e aplicativo de referência. O SimpleX Messaging Protocol (SMP) é um protocolo que permite enviar mensagens em uma direção para um destinatário, usando um servidor intermediário. As mensagens são entregues por meio de filas unidirecionais criadas pelos destinatários.

O SMP é executado em um protocolo de transporte (TLS), que fornece integridade, autenticação do servidor, confidencialidade e vinculação do canal de transporte. A Rede SimpleX é o coletivo de servidores SimpleX que facilitam o SMP. As bibliotecas SimpleX Client falam SMP para SimpleX Servers e fornecem uma API de baixo nível, geralmente não destinada a ser usada por aplicativos.

O aplicativo permite que os usuários se comuniquem com outras pessoas sem ter que fornecer identificadores de usuário, como números de telefone ou endereços de e-mail. O SimpleXChat possui recursos como bate-papo em grupo, envio de arquivos e uma interface amigável para dispositivos móveis.

O SimpleX tem como objetivo fornecer uma infraestrutura de mensagens distribuídas que seja segura, privada, confiável, com entrega assíncrona e baixa latência. Ele visa oferecer melhor privacidade de metadados e segurança contra invasores de rede ativos e servidores mal-intencionados em comparação com soluções alternativas de mensagens instantâneas, ao mesmo tempo em que prioriza a experiência do usuário, especialmente em dispositivos móveis.

Por que o SimpleX é único

1. Privacidade total de sua identidade, perfil, contatos e metadados

Ao contrário de outras plataformas de mensagens, o SimpleX não possui identificadores atribuídos aos usuários . Ele não depende de números de telefone, endereços baseados em domínio (como e-mail ou XMPP), nomes de usuário, chaves públicas ou mesmo números aleatórios para identificar seus usuários - não sabemos quantas pessoas usam nossos servidores SimpleX

Para entregar mensagens, o SimpleX usa endereços anônimos emparelhados de filas de mensagens unidirecionais, separadas para mensagens recebidas e enviadas, geralmente por meio de servidores diferentes. Usar o SimpleX é como ter um e-mail ou telefone “gravador” diferente para cada contato e sem problemas para gerenciá-los.

Esse design protege a privacidade de quem você está se comunicando, ocultando-a dos servidores da plataforma SimpleX e de quaisquer observadores. Para ocultar seu endereço IP dos servidores, você pode se conectar aos servidores SimpleX via Tor .

2. A melhor proteção contra spam e abuso

Como você não possui um identificador na plataforma SimpleX, ninguém pode entrar em contato com você, a menos que você compartilhe um endereço de usuário único ou temporário, como um código QR ou um link.

Mesmo com o endereço de usuário opcional, embora possa ser usado para enviar solicitações de contato de spam, você pode alterá-lo ou excluí-lo completamente sem perder nenhuma de suas conexões.

3. Propriedade, controle e segurança de seus dados

O SimpleX Chat armazena todos os dados do usuário apenas em dispositivos clientes usando um formato de banco de dados criptografado portátil que pode ser exportado e transferido para qualquer dispositivo compatível.

As mensagens criptografadas de ponta a ponta são mantidas temporariamente em servidores de retransmissão SimpleX até serem recebidas e, em seguida, são excluídas permanentemente.

Ao contrário dos servidores de redes federadas (e-mail, XMPP ou Matrix), os servidores SimpleX não armazenam contas de usuários, apenas retransmitem mensagens, protegendo a privacidade de ambas as partes.

Ao contrário dos servidores de redes federadas (e-mail, XMPP ou Matrix), os servidores SimpleX não armazenam contas de usuários, apenas retransmitem mensagens, protegendo a privacidade de ambas as partes.

Não há identificadores ou texto cifrado em comum entre o tráfego do servidor enviado e recebido - se alguém estiver observando, não poderá determinar facilmente quem se comunica com quem, mesmo que o TLS esteja comprometido.

4. Totalmente descentralizado — os usuários são proprietários da rede SimpleX

Você pode usar o SimpleX com seus próprios servidores e ainda se comunicar com pessoas que usam os servidores pré-configurados fornecidos por nós.

A plataforma SimpleX usa um protocolo aberto e fornece SDK para criar bots de bate-papo , permitindo a implementação de serviços com os quais os usuários podem interagir por meio de aplicativos de bate-papo SimpleX. A rede SimpleX é totalmente descentralizada e independente de qualquer criptomoeda ou qualquer outra plataforma, exceto a Internet.

Você pode usar o SimpleX com seus próprios servidores ou com os servidores fornecidos por nós.

Características SimpleXchat

• Mensagens criptografadas por E2E com remarcação e edição

• Imagens e arquivos criptografados por E2E

• Grupos secretos descentralizados apenas os usuários sabem que eles existem

• Mensagens de voz criptografadas por E2E

• Mensagens desaparecidas

• Chamadas de áudio e vídeo criptografadas com E2E

• Banco de dados criptografado portátil — mova seu perfil para outro dispositivo

• Modo de navegação anônima exclusivo do SimpleX Chat

O que torna o SimpleX privado

Identificadores par a par anônimos temporários

O SimpleX usa endereços emparelhados anônimos temporários e credenciais para cada contato do usuário ou membro do grupo. Ele permite entregar mensagens sem identificadores de perfil de usuário, fornecendo melhor privacidade de metadados do que alternativas.

Troca de chaves fora de banda

Muitas plataformas de comunicação são vulneráveis a ataques MITM por servidores ou provedores de rede.

Para evitar que os aplicativos SimpleX passem chaves únicas fora de banda, quando você compartilha um endereço como um link ou um código QR.

2 camadas de

criptografia de ponta a ponta

Protocolo de catraca dupla —

mensagens OTR com sigilo de encaminhamento perfeito e recuperação de invasão.

Criptobox NaCL em cada fila para evitar a correlação de tráfego entre as filas de mensagens se o TLS estiver comprometido.

Verificação da integridade da mensagem

Para garantir a integridade as mensagens são numeradas sequencialmente e incluem o hash da mensagem anterior.

Se alguma mensagem for adicionada, removida ou alterada, o destinatário será alertado.

Camada adicional de

criptografia do servidor

Camada adicional de criptografia do servidor para entrega ao destinatário, para evitar a correlação entre o tráfego do servidor recebido e enviado se o TLS estiver comprometido.

Mistura de mensagens

para reduzir a correlação

Os servidores SimpleX atuam como nós de mistura de baixa latência — as mensagens recebidas e enviadas têm ordem diferente.

Transporte TLS autenticado seguro

Somente o TLS 1.2/1.3 com algoritmos fortes é usado para conexões cliente-servidor.

A impressão digital do servidor e a ligação do canal evitam ataques MITM e de repetição.

A retomada da conexão é desativada para evitar ataques de sessão.

Acesso opcional

via Tor

Para proteger seu endereço IP, você pode acessar os servidores via Tor ou alguma outra rede de sobreposição de transporte.

Para usar o SimpleX via Tor, instale o aplicativo Orbot e habilite o proxy SOCKS5 (ou VPN no iOS ).

Filas de mensagens unidirecionais

Cada fila de mensagens passa mensagens em uma direção, com diferentes endereços de envio e recebimento.

Ele reduz os vetores de ataque, em comparação com os corretores de mensagens tradicionais e os metadados disponíveis.

Várias camadas de

preenchimento de conteúdo

SimpleX usa preenchimento de conteúdo para cada camada de criptografia para frustrar ataques de tamanho de mensagem.

Faz mensagens de tamanhos diferentes parecerem iguais para os servidores e observadores de rede.

A rede SimpleX diferente de outras redes P2P ao ser composta por clientes e servidores sem depender de um componente centralizado. Ele usa filas de mensagens unidirecionais redundantes (simplex) para comunicação, eliminando a necessidade de endereços exclusivos globalmente. As solicitações de conexão são protegidas contra ataques man-in-the-middle e as filas de mensagens simples são usadas pelos clientes para criar cenários de comunicação mais complexos. Os servidores não armazenam nenhuma informação do usuário e os usuários podem mudar de servidor com interrupção mínima.

Rede SimpleX

Simplex Chat fornece a melhor privacidade combinando as vantagens de redes P2P e federadas.

Ao contrário das redes P2P

Todas as mensagens são enviadas pelos servidores, proporcionando melhor privacidade de metadados e entrega de mensagens assíncronas confiáveis, evitando muitos problemas de redes P2P .

1. As redes P2P dependem de alguma variante do DHT para rotear mensagens. Os projetos DHT precisam equilibrar a garantia de entrega e a latência. O SimpleX tem melhor garantia de entrega e menor latência do que o P2P, pois a mensagem pode ser passada de forma redundante por vários servidores em paralelo, utilizando os servidores escolhidos pelo destinatário. Em redes P2P a mensagem é passada por nós O(log N) sequencialmente, usando nós escolhidos pelo algoritmo.

2. O design SimpleX, ao contrário da maioria das redes P2P, não possui identificadores globais de usuário de qualquer tipo, mesmo temporários, e usa apenas identificadores temporários emparelhados, fornecendo melhor anonimato e proteção de metadados.

3. O P2P não resolve o problema do ataque MITM e a maioria das implementações existentes não usa mensagens fora de banda para a troca inicial de chaves. O SimpleX usa mensagens fora de banda ou, em alguns casos, conexões seguras e confiáveis pré-existentes para a troca inicial de chaves.

4. As implementações P2P podem ser bloqueadas por alguns provedores de Internet (como BitTorrent ). O SimpleX é agnóstico de transporte - ele pode funcionar sobre protocolos da Web padrão, por exemplo, WebSockets.

5. Todas as redes P2P conhecidas podem ser vulneráveis ao ataque Sybil , porque cada nó é detectável e a rede opera como um todo. As medidas conhecidas para mitigá-lo exigem um componente centralizado ou uma prova de trabalho cara . A rede SimpleX não tem capacidade de descoberta de servidor, é fragmentada e opera como várias sub-redes isoladas, impossibilitando ataques em toda a rede.

6. As redes P2P podem ser vulneráveis a ataques DRDoS , quando os clientes podem retransmitir e amplificar o tráfego, resultando em negação de serviço em toda a rede. Os clientes SimpleX apenas retransmitem o tráfego de conexão conhecida e não podem ser usados por um invasor para amplificar o tráfego em toda a rede.

Ao contrário das redes federadas

Os servidores de retransmissão SimpleX NÃO armazenam perfis de usuário, contatos e mensagens entregues, NÃO se conectam entre si e NÃO há diretório de servidores.

os servidores fornecem filas unidirecionais para conectar os usuários, mas não têm visibilidade do grafo de conexão de rede — somente os usuários têm.

Simplex explicado

1. O que os usuários experimentam

Você pode criar contatos e grupos e ter conversas bidirecionais, como em qualquer outro messenger.

Como trabalhar com filas unidirecionais e sem identificadores de perfil de usuário?

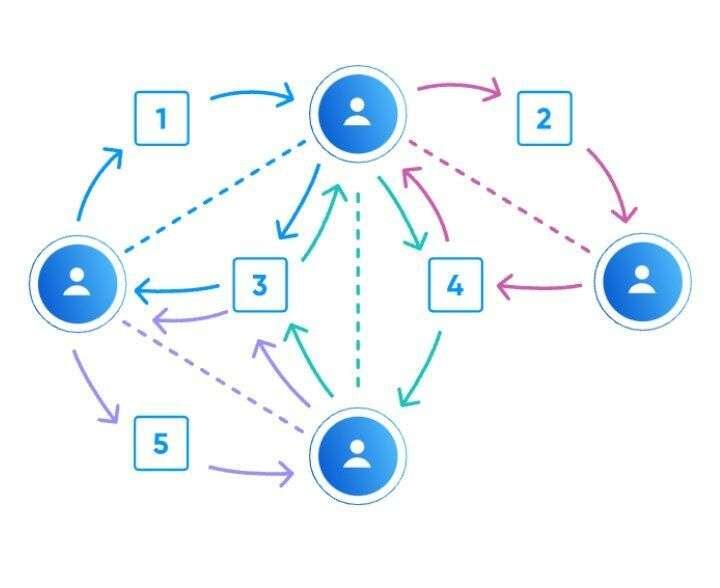

2. Como funciona

Para cada conexão, você usa duas filas de mensagens separadas para enviar e receber mensagens por meio de servidores diferentes.

Os servidores passam mensagens apenas de uma maneira, sem ter uma imagem completa da conversa ou das conexões do usuário.

3. O que os servidores veem

Os servidores possuem credenciais anônimas distintas para cada fila e não têm conhecimento da identidade dos usuários.

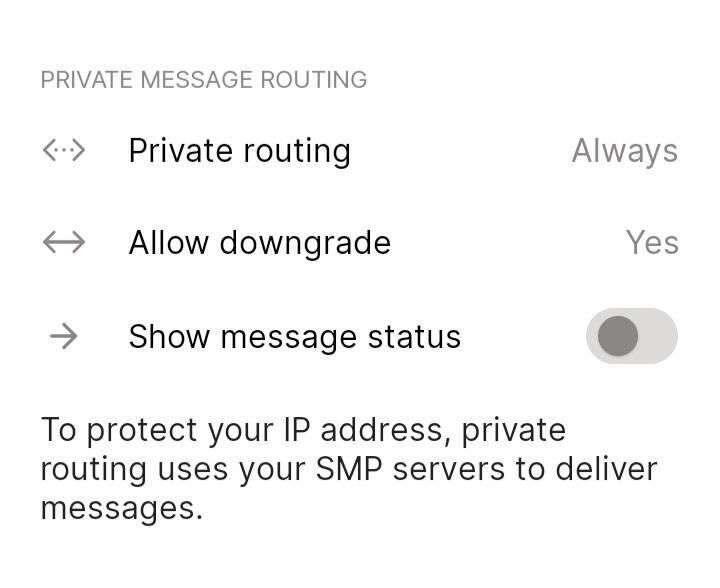

A implementação Roteamento de Mensagens Privadas na Rede SimpleX é um marco significativo na evolução do Protocolo de Mensagens SimpleX, elevando a privacidade dos usuários a outro patamar!

Qual é o problema?

Design da rede Simplex sempre se concentrou na proteção da identidade do usuário no nível do protocolo de mensagens - não há identificadores de perfil de usuário de qualquer tipo no design do protocolo, nem mesmo números aleatórios ou chaves criptográficas. Porém, até este lançamento, a rede SimpleX não tinha proteção integrada de identidades de transporte de usuários - endereços IP. Como anteriormente os usuários só podiam escolher quais retransmissores de mensagens usar para receber mensagens, esses retransmissores poderiam observar os endereços IP dos remetentes e, se esses retransmissores fossem controlados pelos destinatários, os próprios destinatários também poderiam observá-los - seja modificando o código do servidor ou simplesmente rastreando todos os endereços IP conectados.

Para contornar essa limitação, muitos usuários se conectaram a retransmissores de rede SimpleX via Tor ou VPN – para que os retransmissores dos destinatários não pudessem observar os endereços IP dos usuários quando eles enviassem mensagens. Ainda assim, foi a limitação mais importante e mais criticada da rede SimpleX pelos usuários.

O que é roteamento de mensagens privadas e como funciona?

O roteamento de mensagens privadas é um marco importante para a evolução da rede SimpleX. É um novo protocolo de roteamento de mensagens que protege os endereços IP dos usuários e as sessões de transporte dos retransmissores de mensagens escolhidos por

Seus contatos. O roteamento de mensagens privadas é, efetivamente, um protocolo de roteamento cebola de 2 saltos inspirado no design do Tor, mas com uma diferença importante - o primeiro retransmissor (encaminhamento) é sempre escolhido pelo remetente da mensagem e o segundo (destino) - pelo destinatário da mensagem. Desta forma, nenhum lado da conversa pode observar o endereço IP ou a sessão de transporte do outro.

Ao mesmo tempo, os retransmissores escolhidos pelos clientes remetentes para encaminhar as mensagens não conseguem observar para quais conexões (filas de mensagens) as mensagens são enviadas, devido à camada adicional de criptografia ponta a ponta entre o remetente e o retransmissor de destino, semelhante ao funcionamento do roteamento cebola na rede Tor, e também graças ao design do protocolo que evita quaisquer identificadores repetidos ou não aleatórios associados às mensagens, que de outra forma permitiriam correlacionar as mensagens enviadas para diferentes conexões como enviadas pelo mesmo usuário. Cada mensagem encaminhada para o retransmissor de destino é adicionalmente criptografada com uma chave efêmera única, para ser independente das mensagens enviadas para diferentes conexões.

O protocolo de roteamento também evita a possibilidade de ataque MITM pelo retransmissor de encaminhamento, que fornece ao certificado as chaves de sessão do servidor de destino para o cliente remetente que são assinadas criptograficamente pelo mesmo certificado que está incluído no endereço do servidor de destino, para que o cliente possa verifique se as mensagens são enviadas para o destino pretendido e não interceptadas.

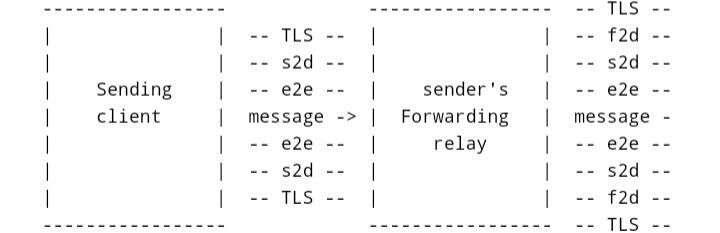

O diagrama abaixo mostra todas as camadas de criptografia usadas no roteamento de mensagens privadas:

e2e - duas camadas de criptografia ponta a ponta entre clientes remetentes e receptores, uma das quais usa algoritmo de catraca dupla E2EE Post-quantum. Essas camadas de criptografia também estão presentes na versão anterior do protocolo de roteamento de mensagens.

s2d - criptografia entre o cliente remetente e o retransmissor de destino do destinatário . Essa nova camada de criptografia oculta os metadados da mensagem (endereço de conexão de destino e sinalizador de notificação de mensagem) da retransmissão de encaminhamento.

f2d - nova camada de criptografia adicional entre retransmissores de encaminhamento e destino , protegendo contra correlação de tráfego caso o TLS seja comprometido - não há identificadores ou texto cifrado em comum entre o tráfego de entrada e saída de ambos os retransmissores dentro da conexão TLS.

d2r - camada de criptografia adicional entre o retransmissor de destino e o destinatário, protegendo também da correlação de tráfego caso o TLS seja comprometido.

TLS - criptografia de transporte TLS 1.3.

Para que o roteamento privado funcione, tanto a retransmissão de encaminhamento quanto a de destino devem suportar o protocolo de mensagens atualizado - ele é compatível com a versão 5.8 das retransmissões de mensagens.

Passo a passo do aplicativo simplex (nprofile…kv5c)

Backup e Recuperação de Dados:

- instalação do aplicativo.

- Exportação do banco de dados Backup.

- Importação do Backup do banco de dados.

1. Baixe e Instale o Aplicativo:

- baixar o SimpleXchat no F-droid ou Obtainium.

F-droid

https://simplex.chat/fdroid/

https://f-droid.org/packages/chat.simplex.app/

Obtainium.

https://github.com/simplex-chat/simplex-chat

- Faça o download e instale o aplicativo em seu dispositivo móvel.

Criando seu perfil:

1. Criar perfil:

- Clique em “CRIE SEU PERFIL”, contatos e mensagens são armazenados localmente em seu dispositivo.

2. Nome de Exibição exemplo: Alex teste :-)

- Toque em "Criar" para configurar seu perfil e começar a usar o SimpleXchat.

3. Endereço SimpleX:

- Clique no nome “Criar endereço SimpleX “

- clicar em " continuar "

Ou Clicar em " Não criar endereço " pode criá-lo mais tarde.

4. Notificação privadas

- Escolha o tipo de notificação que prefere 3 opções.

Escolha a opção aberta em “ USAR BATE- PAPO “

• Backup e Recuperação de Dados:

- Cópia de segurança. “Clicar no canto superior lado esquerdo na foto de perfil“

Selecione a opção “Senha e Exportação de Banco de Dados“

Desabilite a opção “O bate-papo está em execução ”

Clique em “parar”

Seu banco de dados de bate-papo tem 4 opções.

- Senha do banco de dados

- Exportar banco de dados

- Importar banco de dados

- Excluir banco de dados

Clique na primeira opção " Senha do banco de dados "

- O Banco de Dados tem seus contatos e grupos e é protegido por sua senha que criptografa o banco de dados. Recomenda-se trocar essa senha padrão.

Clicar na primeira opção " Senha de banco de dados "

Lembre-se de usar uma senha forte.

Após adicionar senha clique em “Atualizar senha do banco de dados”

Vai aparecer um aviso.

Alterar senha do banco de dados? A senha de criptografia do banco de dados será atualizada e armazenada no keystore. Guarde a senha em um local seguro, você NÃO poderá alterá-la se a perder.

Só clique em “Atualizar” demora 1 minuto aparece a mensagem “banco de dados criptografado!” Só clique em “ok”

• Clique na opção 2.

Exportar banco de dados.

Tem duas poções para salvar na memória do Celular, Pendrive, componentes externos de sua preferência.

- Por padrão Vai abrir a memória do celular para salvar o arquivo backup criptografado na pasta de sua escolha.

- Pra guardei no pendrive é necessário um cabo OTG para salvar o backup criptografado. Conecte um cabo OTG no celular, alguns celulares já confirmam automaticamente e entram diretamente na pasta do seu pendrive outros aparece um aviso pra aceitar pendrive. Depois basta selecionar o pendrive e salvar o backup.

• Clique na opção

3. Importar banco de dados.

- Caso você perca seu celular, você não tem acesso ao backup. Mas se você tiver salvo no pendrive ou componentes externos, basta seguir as etapas a seguir.

- Faça a instalação do aplicativo e crie uma nova conta, selecione a opção "Senha e Exportação de Banco de Dados" e desabilite a opção "Chat em Execução". Isso permitirá que você faça a importação do backup.

Clique na opção Importar banco de dados.

Selecione o artigo do backup no pendrive ou na pasta dentro do novo celular só basta clicar no arquivo.

Vai aparecer um aviso.

Importa banco de dados de Chat?

Seu banco de dados do Chat atual será EXCLUÍDO ou SUBSTITUÍDO pelo importado.

Essa ação não pode ser desfeita - Seu perfil, contatos, mensagens e arquivos serão perdidos de forma irreversível.

Só clique em "importar"

Vai aparecer um aviso.

Banco de dados de chat Importado.

Reinicie o aplicativo para usar o banco de dados do chat Importado.

Só clique em "ok"

Depois Habilite a opção "o bate-papo está parado"

A senha do banco de dados é necessária para abrir o Chat.

Digite a senha do seu banco de dados.

Depois é só clicar em "salvar senha e abrir Chat"

Pronto foi feita a recuperação de todos os meus dados, incluindo contatos, mensagens e grupos✅️

Protegendo sua Privacidade no SimpleX Chat.

Recentemente, tive uma experiência interessante ao explorar as opções de privacidade e segurança no SimpleX Chat. Uma funcionalidade que me chamou a atenção foi a opção de senha de auto destruição, que oferece uma camada adicional de proteção aos dados sensíveis.

Ao configurar o SimpleX Chat para usar senha de auto destruição, percebi o quão poderosa essa ferramenta pode ser para proteger minha privacidade. Após ativar essa opção, qualquer tentativa de acessar meu perfil precisa da senha escolhida por mim. E, se alguém tentasse forçar a abertura do aplicativo, eu posso simplesmente digitar a senha de auto destruição seria apresentado um perfil vazio, sem histórico de conversas. Essa função e bem útil em situações extremas.

A configuração da senha de auto destruição é simples mas poderosa.

Basta acessar as configurações de privacidade e segurança.

Aberta na opção de bloqueio SimpleX.

mudar para a opção de senha.

Em seguida, é possível escolher se deseja ativar a senha de auto destruição e inserir a senha desejada.

Só basta adicionar a senha.

Pronto. Está Ativado a senha de auto destruição.

Uma vez configurada, a senha de auto destruição garante que todos os dados, incluindo backups, sejam eliminados permanentemente se a senha de auto destruição for inserida ao desbloquear o aplicativo.

Tenha um backup no pendrive ou em outro local guardado.

Essa funcionalidade oferece uma tranquilidade adicional ao utilizar o SimpleX Chat, pois sei que meus dados estão protegidos contra acesso não autorizado. Além disso, a capacidade de criar um perfil vazio para ocultar a identidade real é uma ferramenta valiosa em situações críticas , proteger meus dados sensíveis e manter minha privacidade intacta.

https://medium.com/@alexemidio/o-simplexchat-%C3%A9-uma-plataforma-de-mensagens-revolucion%C3%A1rias-que-redefinem-a-privacidade-sendo-o-4690f2a1b2d4

Podcast muito bom no @optoutpod com o criador @epoberezkin https://youtu.be/LrLsS7-woN0

Site : https://simplex.chat/

Protocolo de bate-papo:

https://github.com/simplex-chat/simplex-chat/blob/stable/docs/protocol/simplex-chat.md

Whitepaper, incluindo modelagem de ameaças: https://github.com/simplex-chat/simplexmq/blob/stable/protocol/overview-tjr.md

Execute seu próprio servidor SimpleX SMP: https://github.com/simplex-chat/simplexmq

https://play.google.com/store/apps/details?id=chat.simplex.app

Como auto-hospedar servidor Simplexchat

https://youtu.be/p1NF68KIt7M?si=Nhwa8ZajmAvke6lW

https://youtu.be/p1NF68KIt7M?si=uZqOtVu0sLWLXBJX

https://simplex.chat/docs/server.html

https://github.com/simplex-chat/simplexmq